Çalışma gücünün önemli bir kısmı evden çalışma rutinine uyum sağlamakla birlikte, ağınızın normal çalışma düzenini korumak ve endüstri standartlarıyla uyumluluğunu sağlamak kolay bir iş değildir. Firma çalışanları uzaktan çalışırlarken, ağınızın siber güvenlik açıklarından korumak için endüstri standartlarıyla birlikte ağ uyumluluğu ve firma içi politikalar özellikle hayati önem taşımaktadır.

Uyumluluk ihlallerinin nedenleri

Uyumluluk kontrollerinin yegâne amacı, bir organizasyonun kanunların ve regülasyonların uygulamalarına sadık kalmasıdır. Bir uyumluluk açığının gerçek etkisi karmaşık ve çok katmanlıdır. Uyumluluk ihlallerinin cezaları oldukça yüksektir ve bazen ciddi yasal sonuçlara götürebilmektir.

Burada, IT uyumluluk ihlallerinin başlıca beş nedeninden bahsedilmektedir:

1. Kredi kartı veri hırsızlığı:

Geçtiğimiz 10 yılda, PCI uyumluluk ihlalleri firmaların yüz milyonlarca dolar ceza almasına sebep oldu. PCI uyumluluk ihlallerinin baş nedenleri uzak erişim zafiyetleri, yetersiz yapılandırma standartları ve yönetimin ağ güvenliğini korumadaki ihmalkarlıklarıdır. Örneğin, 2018 yılında İngiliz Havayolları 380.000’den fazla müşterisinin kişisel ve finansal bilgilerinin ifşa edildiği ile ilgili bir ihlali doğrulamıştır. İngiliz Havayolları ödeme formlarında değiştirilmiş betiklerle ilgili kanıtlar bulmuştur. Açığın asıl nedeni, müşteri verisine ulaşırken çift faktörlü doğrulama özelliğinin olmamasından kaynaklanmış olabilir. Bu açık, hassas verilerin sadece yetkili kişiler tarafından erişime izin verilmesiyle ya da İngiliz Havayolları’nın daha güvenli bir ağ yapılandırması sağlamasıyla atlatılabilirdi.

2. İç muhasebe hataları:

Sarbanes–Oxley Act (SOX)’e bağlı kalmak, halka açık bir şekilde sahip olunan Amerikan şirketleri için bir zorunluluktur. Muhasebe günlüklerini analiz edip korumak ve iç kontrol incelemelerini idare etmek SOX uyumluluk denetlemeleri için en önemli iki bileşendir. IT organizasyonları için denetlemeler güvenlik, erişilebilirlik, değişim yönetimi ve veri yedeklemeleri konuları hakkında detaylı kayıtlara gereksinim duyar.

Verinin, bir üçüncü cihaz tarafından değiştirilmediğini kontrol ederek her zaman veri bütünlüğünden emin olmalısınız. Ayrıca uygun kayıtları tutmak, denetlemeler için gerekli olduğu kadar önemlidir de.

3. Savunma bilgisi ihlali:

Savunma sektöründe, küçük bir açık bile hayal edilemeyecek zarara yol açabilir. Savunma Bilgi Sistemleri Ajansı’na (DISA) göre, savunma ajansları ve çalışanları ihtiyaç olunan güvenlik gereksinimlerini faaliyete geçirmek için Güvenlik Teknik Uygulama Kılavuz’u (STIG) ile mutlaka uyumlu olmalıdır. STIG, veri ihlallerini önlemek ve ağ güvenliğini artırmak için yönergeler içermektedir.

Standardizasyon ve ağ konfigürasyonlarının denetlenmesi ile uyumluluk ihlallerinin düzenli kontrolünü sağlamak, ağ güvenlik ekiplerinin bu tür kritik regülasyonlarla uyumlu kalmasını kolaylaştıracaktır.

4. Hasta bilgileri ifşası:

2014’te, Teksas’taki bir hastane çalışanı özel sağlık bilgilerinin yanlış ifşası nedeniyle 18 ay hapis cezasına çarptırıldı. Çalışan, hastanın sağlık kayıtlarını elinde tutuyordu ve hastanın tıbbi durumuyla ilgili özel tıbbi bilgilerini açığa çıkardı. Çalışan bu veriyi, yasal olmayan ilaç reçetelerini satın alarak ya da sigorta sahtekarlığı gibi eylemlerle kendi çıkarları için kötüye kullanabilirdi.

Bu olay, Sağlık Sigortası Taşınabilirliği ve Hesap Verebilirlik Yasası (HIPAA) ile uyumlu olmanın ve bunu ihlal etmenin sonuçlarının ne kadar önemli olduğunu açık bir şekilde kanıtlamaktadır. İlgili organizasyon daha iyi mevzuat raporlarına, uygun log yönetimine ya da genel anlamda daha güvenli bir ağa sahip olsaydı, yukarıda anlatılan bu talihsiz olaydan kaçınılabilirdi.

5. İç politika felaketi

Birçok organizasyon iş gereksinimlerini yerine getirebilmek için üçüncü taraf servis sağlayıcılara ihtiyaç duymaktadır. Örneğin, bir video arama platformu ya da bir çevrimiçi konferans uygulaması, çevrimiçi toplantıları ve web seminerlerini yürütmek için gereklidir. Bu üçüncü taraf sağlayıcılar, bir organizasyonun çalışan ve müşteri bilgilerine tam erişimi bulunacaktır. Eğer ilgili üçüncü taraf servis bu veriyi kötüye kullanırsa, müşteri güveninde bir açık oluşturur ve veri sızıntısı ile sonuçlanabilir.

Firmanızın çalıştığı herhangi bir üçüncü tarafın gerekli uyumluluk politikalarına sadık kalması oldukça önemlidir. İç veri paylaşım politikalarınızla paralel olan yönergeler hazırlayın ve servis sağlayıcıların da bunlara uymasından emin olun.

Uzaktan çalışma, uyumluluğu nasıl karmaşık hale getirir?

COVID-19 pandemisi, çalışanların kurum belgelerine kendi cihazlarını kullanarak eriştikleri için uyumluluk ihlalleri riskini artırmıştır. Bunun dışında, uzaktan çalışma modeli ağ yöneticilerini iş ihtiyaçlarını karşılamak için ağ ayarlarında ve güvenlik duvarı kurallarında düzenli değişiklikler yapmasına yönlendirmiştir. Konfigürasyonda ya da kuralda yapılan hatalı bir değişiklik zaafiyete yol açabilir ve yukarıda bahsedilen risklerden herhangi bir tanesine neden olabilir. Eğer yöneticiler konfigürasyon ya da kural değişikliklerinin etkileriyle ilgili onları uyaran araçlar kullanırsa, ağlarındaki bu tür talihsiz durumlardan kaçınabilirler.

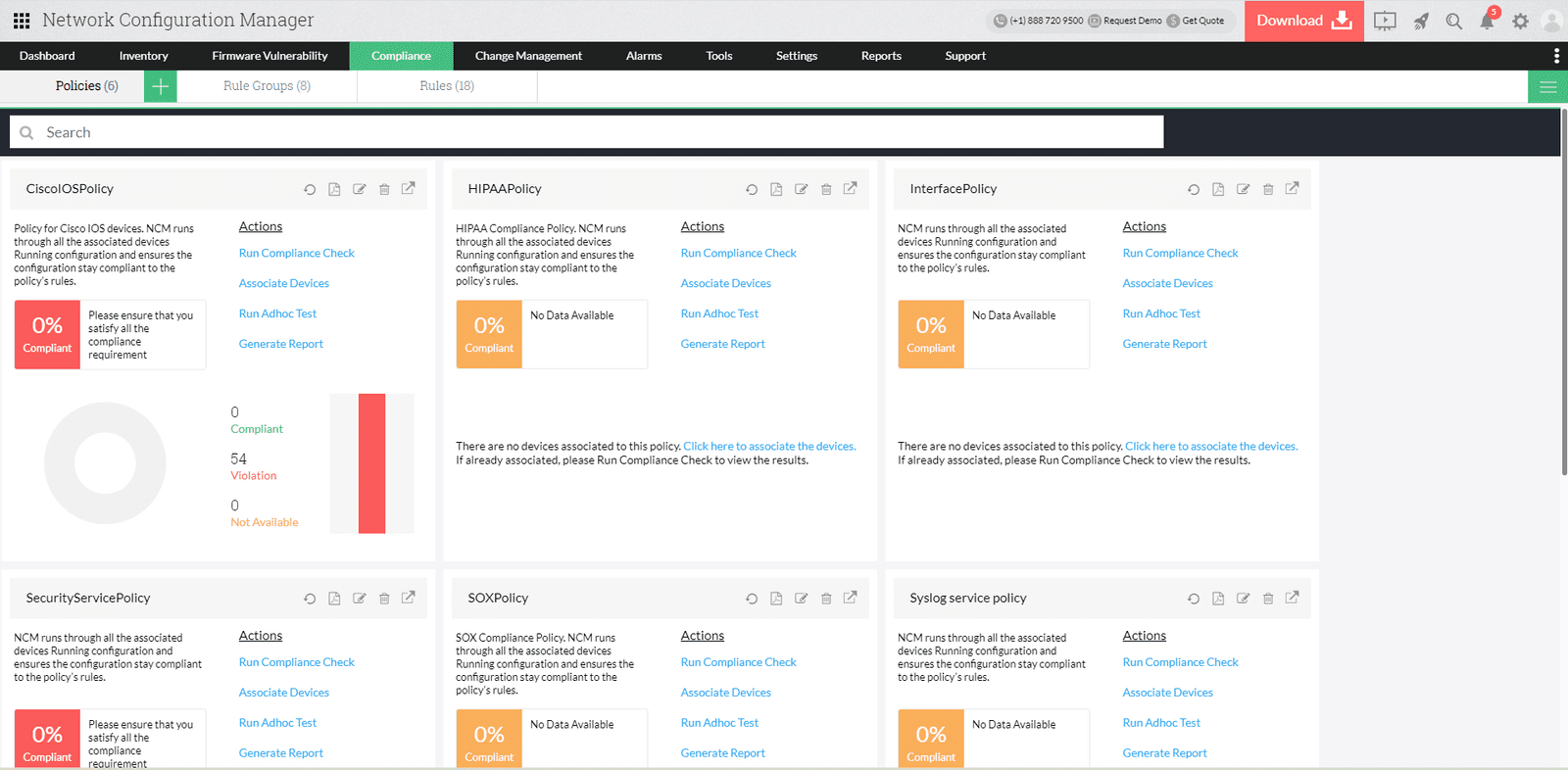

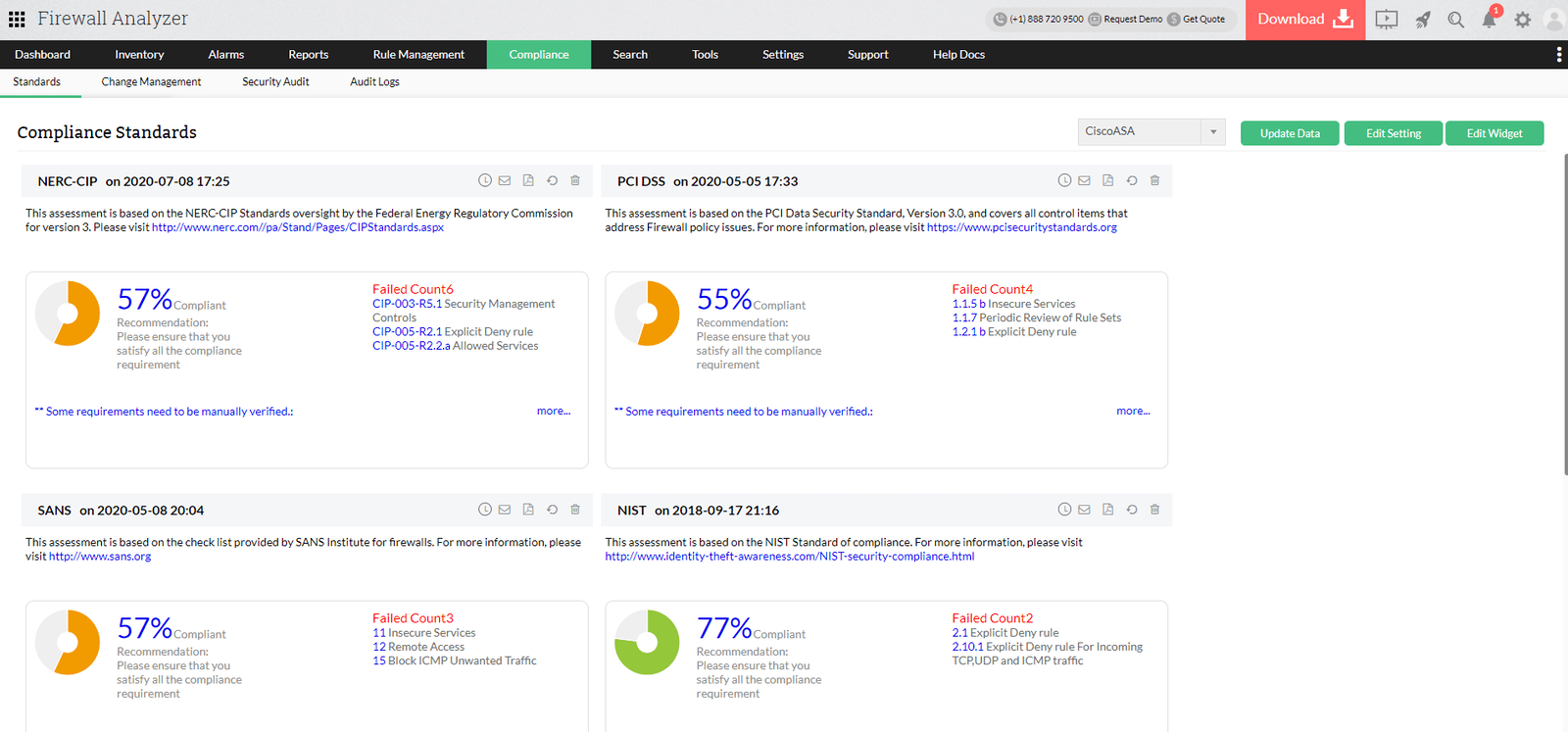

Network Configuration Manager ve Firewall Analyzer, ağ yöneticilerine sektöre özgü uyumluluk politikalarına bağlı kalınmasında, uyumluluk denetlemelerinin otomatik hale getirilmesinde ve tamamen güvenli bir ağ yapısının sağlanmasında yardımcı olur. Ek olarak, yöneticiler aşağıdaki çözümleri de kullanabilir:

· Yedeklenmiş konfigürasyonlar için otomatik olarak uyumluluk kontrollerinin çalıştırılması

· Cihaz konfigürasyon yedek alımlarının zamanlanması, kullanıcı aktivitelerinin takibi ve konfigürasyon versiyonlarının karşılaştırılmasıyla değişikliklerin tespiti

· Organizasyonun güvenlik duvarı kurallarının kullanım ve etkililiğinin analizi ve optimal performans için yapılandırılması

· Rol tabanlı erişim kontrollerinin uygulanması

· Her ne zaman bir kural ya da politikanın ihlal edildiğinde, raporların ve alarmların oluşturulması

· Yapay güvenlik denetlemeleri zamanlayarak, firmanın asıl denetlemelere hazır hale getirilmesi

Firewall Analyzer’daki uyumluluk politikası paneli:

Tüm ağınızı kontrol edin ve yapılan en küçük değişikliklerden bile haberdar olun. Uyumlu olun ve ağınızı tüm muhtemel anomalilere karşı güvence altına alın. 30 günlük deneme süresini başlatın ve bu çözümleri kendiniz tecrübe edin.