Ayrıcalıklı Hesapların Yönetimi

Günümüzde sayısız veri hırsızlığı vakalarından alınması gereken bir ders varsa eğer bu ayrıcaklıklı hesapların iyi yönetilememesi olarak karşımıza çıkar. Ayrıcalık hesapların iyi yönetilememesi durumuna en iyi örnek sanırım tüm kapılar için aynı anahtarı kullanmak örneği verilebilir. Bir anahtar ile hem ev, hem araba, hem ofis hem de kasa açılır ise, anahtarın kaybedilmesi durumunda birçok risk ile karşı karşıya kalınır. Ayrıcalıklı parolayı ele geçiren veri hırsızı (buna artık hacker diyelim) erişmemesi gereken yerlere erişebilir görmemesi gereken verileri artık görebilir.

Ayrıcalıklı hesap terimi, UNIX root, Windows yöneticisi, veritabanı yöneticisi ve hatta iş uygulaması hesapları gibi bir BT ortamında yayılan en güçlü hesapları içerir. Bu hesaplar normal olarak bilgi işlem ekipleri tarafından BT altyapısının kurulması, yeni donanım ve yazılım yüklenmesi, kritik servislerin çalıştırılması ve bakım işlemleri yapılması için kullanılır. Kısacası, ayrıcalıklı kimlikler, bir kuruluşun yüksek derecede sınıflandırılmış IT varlıklarına ve sonuçta içinde depolanan hassas bilgilere erişebilen ana anahtarlardır.

Geleneksel stratejiler korunmasız ayrıcalıklı hesaplara yol açar

Korunmasız ayrıcalıklı hesaplar risklidir. Çoğumuz, BT ekibine sahip olmanın güvenliği garanti ettiğini düşünüyoruz. BT sistemimizi ayakta tutan ve sayısız sunucudaki bilgileri yöneten BT yöneticilerimizi sistemlere erişim izni veren anahtarların (diğer bir deyişle ayrıcalıklı hesapların) korunmasından da sorumlu tutuyoruz.

Genellikle, yöneticiler ayrıcalıklı hesapları tek bir yerde toplar ve bu konuma sadece bir avuç yetkili personelin girmesine izin verir. Ancak, konumun güvenli olup olmadığını ve BT ekibi dahil personelin güvenilebileceğini nasıl anlayabiliriz? Çoğunlukla, bu yer basit bir parola korumalı excel tablosudur veya kilitli bir masa çekmecesinde saklanmış bir sürü çıktıdır. Bir diğer gerçek ise, siber saldırıların yetkili kişinin ve güvenilen çalışanın her zaman kendi yetkilerini kötüye kullanmayı seçebilecek potansiyelin olduğudur.

Bu nedenle, hesaplara ait yer güvenli değilse, hesap şifrelerine içeriden ve dışından tüm erişim etkinlikleri tamamen izlenmiyorsa bu konumdaki ayrıcalıklı hesabın korumada olduğunu varsaymak güvenli bir durum değildir. Şimdi, korunmasız ve değişmeden kalan ayrıcalıklı hesaplardan kaynaklanabilecek tahribatı düşünün. Kimlik bilgileriyle kötü niyetli bir kullanıcı, bir kuruluşun BT çalışanı yüksek izinleri kısıtlamasız olarak devralır ve görev açısından kritik verilere erişebilir. Kullanıcı, bu verileri görmek, değiştirmek veya silmek, konfigurasyon ayarlarını değiştirmek ve tehlikeli programları çalıştırmakta özgürdür. Ayrıca, hackerların ayrıcalıklı hesaplarımızı kimlik avı saldırısı ile hedeflediği ve ayrıcalıklı hesap bilgilerine eriştiği bilinmektedir.

Ayrıcalıklı hesapların bu tür yüksek risklerle karşılaşmasına rağmen, kuruluşlar hala güvenlik boşluklarını gözetimsiz ve denetimsiz bırakıyor.

Ayrıcalıklı hesap yönetimi bir ihtiyaçtır. İşletim sistemlerinin, veritabanlarının, sunucularının, uygulamalarının ve ağ aygıtlarının yetkileri dahil olmak üzere yalnızca bir kuruluştaki ayrıcalıklı hesapların korunması ile ilgilenen ve organizasyon içerisinde yetkili olan kişiler için önerileri sıralamak gerekirsek eğer;

1. Ağınızdaki tüm aktif ayrıcalıklı hesapların eksiksiz bir listesini tutmak ve bunu yeni bir hesap oluşturulduğunda güncellemek. Otomatik bir hesap keşfi mekanizması kullanmak, çeşitli BT varlıklarıyla ilişkili ayrıcalıklı hesapları hızlı bir şekilde tespit etmek işleri yöneticiler için daha kolay hale getirecektir.

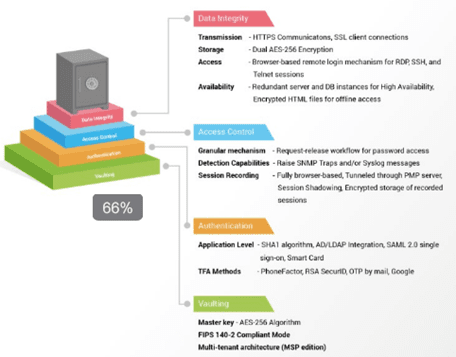

2. Ayrıcalıklı hesapları, AES-256 gibi güçlü ve standartlaştırılmış şifreleme algoritmalarıyla güvenli bir kasada depolanmasının sağlanması gerekir.

3. Parola karmaşıklığını, şifre sıfırlama sıklığını, ayrıcalıklı hesaplara zaman sınırlı erişim, bir seferlik kullanımda otomatik olarak sıfırlama ve diğer sağlam denetimleri kapsayan katı BT politikalarının zorlanması gerekir.

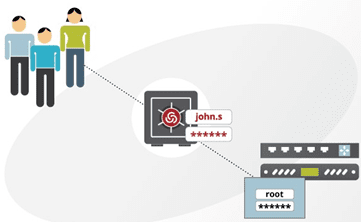

4. Ayrıcalıklı hesapları çalışanlarla ve üçüncü taraf kullanıcılar ile güvenli bir şekilde paylaşın (örneğin, işi yapmak için gereken minimum izinlerle ayrıcalıklı erişim sağlama gibi). Kullanıcılar tarafından istenilen şifre erişim taleplerini inceleyen ve kendi takdirine göre onaylayan bir yönetici izin/ret gibi iş akış mekanizmaları ile güvenliği daha iyi sağlayabilir.

5. Ayrıcalıklı hesap girişi, parola paylaşımı, parola erişim girişimi, sıfırlama eylemleri ve benzeri kimlikle ilgili işlemlerin denetlenmesi bir organizasyonda şeffaflığı sağlamak adına ve ayrıca adli denetimler sırasında kanıt olarak sunmak çok önemlidir. Ayrıcalıklı erişimde Kimin, Ne zaman, ne yaptığının tam bir kaydını tutulması gerekir.

Bunlara ek olarak, kurumsal uygulamalarla entegrasyon bir diğer kritik husustur. Ayrıcalıklı hesap yönetimi stratejinizi, ağ izleme, helpdesk ve kullanıcı kimlik doğrulama hizmetleri gibi günlük BT süreçlerinize dahil edebilmelisiniz. Bu kuruluşunuzdaki herhangi bir yerden, tüm platformlarda ortaya çıkan ayrıcalıklı kimliklerin izlenmesine yardımcı olur.

Ayrıcalıklı hesap yönetimi seçimi tüm bu ayrıntıları kapsar. ManageEngine Password Manager Pro gibi bir yazılımla, ayrıcalıklı hesaplarınızın güvende olduğundan ve tehlikeye girmeyeceğinden emin olabilirsiniz.